Serie Especial. En las redes de la extorsión

Usan las redes sociales desde cárceles para extorsionar

En el mundo cibernético, algunos malhechores se disfrazan en un perfil de alguna red social con fotos de otras personas, con gustos o intereses semejantes a los de un niño o niña o incluso las preferencias exactamente similares de los jóvenes para atrapar a muchos y extorsionarlos. Asimismo, llamadas para informar sobre supuestos premios también son muy usuales a través de teléfonos e incluso el robo o clonación de tarjetas así como la suplantación de identidad.

Según el ingeniero especialista en redes y tecnología, Hiddekel Morrison, el delito cibernético es una derivación del delito tradicional, y es la incorporación de la tecnología a la práctica delictiva tradicional, ya que a través de este medio transgreden la ley y llevan a cabo cualquier tipo de procedimiento al margen de las normativas jurídicas, ya sea robo, asalto, extorsión, chantaje, manipulación, y en esa medida existen artilugios que el delincuente virtual incorpora.

El experto precisa que este tipo de delito está asociado a que se materialice utilizando tecnología o plataformas tecnológicas, como cuando se lleva a cabo el robo de la identidad de un perfil digital, hasta cuando se utiliza un dispositivo móvil para realizar un acto de extorsión.

Sostiene, además, que en el país esta práctica ha estado diversificándose con la gravedad adicional de que en una alta proporción se lleva a cabo por delincuentes que se encuentran cumpliendo condenas en centros penitenciarios y las estadísticas más comunes tienen que ver con llamadas, premios y sorteos, inventados para estafar.

Morrison también plantea que en el país los delitos cibernéticos más comunes tienen diversos “matices” que tienen mucho que ver con suplantación de identidad, donde el delincuente incorpora fotos y nombres que no le corresponden para crear una cuenta, otro delito es la extorsión que también se da en plataformas digitales, incluso delincuentes internacionales, que desde call center utilizan modelos, hombres y mujeres, se contactan, hacen insinuar que hay un interés, que hay una atracción de un hombre o una mujer, le invitan a que pueda compartir información en escenas privadas, entonces lo graban y con ese material utilizan la extorsión que se da a través de Facebook.

En cuanto a la protección de estos delitos, Morrison señala que tiene mucho que ver primero, al igual que el delito tradicional, de no establecer contacto con personas desconocidas, y que la recomendación es tener cuidado, y no brindar información.

Perfiles También cita que se debe tratar de preservar los perfiles en modo privado y utilizarlos de modo profesional, no hablar de aspectos privados, no colocar la dirección del hogar, quitar la ubicación cuando se comparte una imagen o un video, a través de la configuración de la red social, ya que cuando se toman todos estos elementos en cuenta se mitigan significativamente los riesgos de ser víctimas de delito cibernético.

Precisa que en el país es muy común la práctica de robos de triangulación por comercio electrónico, cuyo delito está vinculado a plataformas de redes sociales, desde personas que compran u ofrecen algo en venta, a través de WhatsApp o Instagram, hasta el hurto de una identidad a través del robo de una cuenta. Sobre todo a lo referente a suplantación de identidad, extorsión y el tema de delito de comercio electrónico, a través de cheques sin fondos, por lo que se produce una estafa dándose con plataformas digitales.

En cuanto al sexting o sexteo, el especialista explica que se ha producido una tendencia desde el primer momento en que los dispositivos móviles incorporaron cámaras, sobre todo en los jóvenes bajo el error de que es privada, confían en terceras personas.

Incluso muchos adolescentes han tenido que salir de escuelas porque se debe tener en cuenta que cualquier contenido digital tiene una vocación pública o de viralidad, debido a que es muy fácil de que se propague.

Manifiesta en torno al rastro de la tecnología, que las computadoras permiten detectar las navegaciones que se realizan y que a través de una auditoría informática forense, desde el punto de vista tecnológico, se puede perseguir el crimen digital.

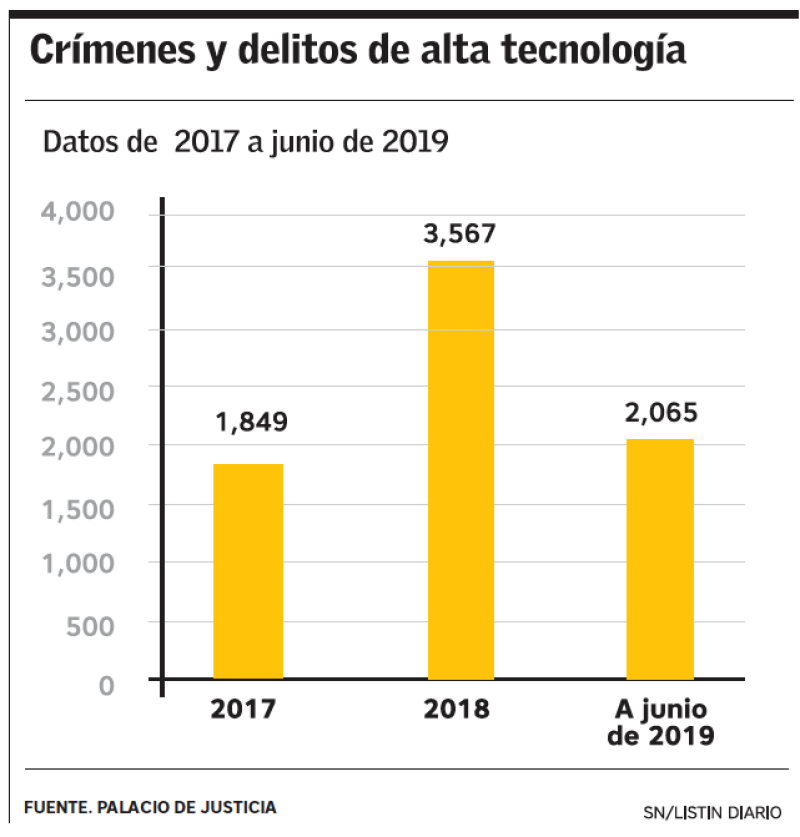

DATOS

Rastro Rastrear a quienes infringen la ley a través de los aparatos electrónicos es más sencillo de lo que se cree, de acuerdo con Morrison, siempre dejan rastro, ya que la tecnología funciona bajo protocolo, inclusive el funcionamiento de la internet se basa bajo el algoritmo Tcplp, que es Transmission Protocol Internet o Protocolo de Transmisión.

Direcciones IP De igual manera, trajo a colación el tema de las ubicaciones IP debido a que existe una interconexión dada entre el dispositivo hasta los servidores que hacen posible la conexión.

Sentencias Conforme a datos suministrados por la Suprema Corte de Justicia, durante el 2017, entraron 49 expedientes acusatorios y fueron emitidas 48 sentencias o fallos, asimismo, durante el 2018 se constataron 35 entradas de expedientes y “salieron” 38 sentencias.